ADFS(アクティブディレクトリ)IdPとのSSO設定

この記事では、新しいTealium SSO接続を作成するためのメタデータファイルにアクセスし、ダウンロードするためのADFS(アクティブディレクトリ)の設定方法について説明します。

SSOの設定:ステップ1でTealiumのメタデータファイルをダウンロードした後、以下の手順を完了してADFS(アクティブディレクトリ)をTealium SSOで使用するように設定します:

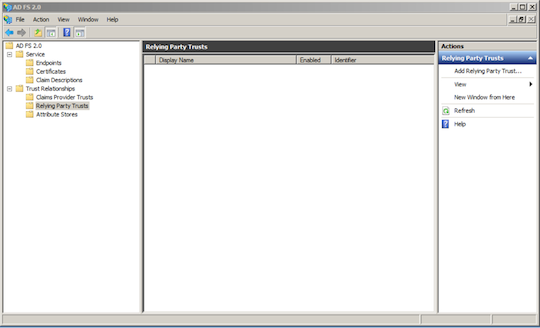

- ADFSコンソールを起動します。

- Trust Relationshipsフォルダを展開し、Relying Party Trustを選択します。Relying Party Trusts画面で、Add Relying Party Trustをクリックします。

- Select Data Sourceステップで、Import data about the relying party from a fileを選択し、SSOの設定:ステップ1でダウンロードしたメタデータファイルをアップロードします。

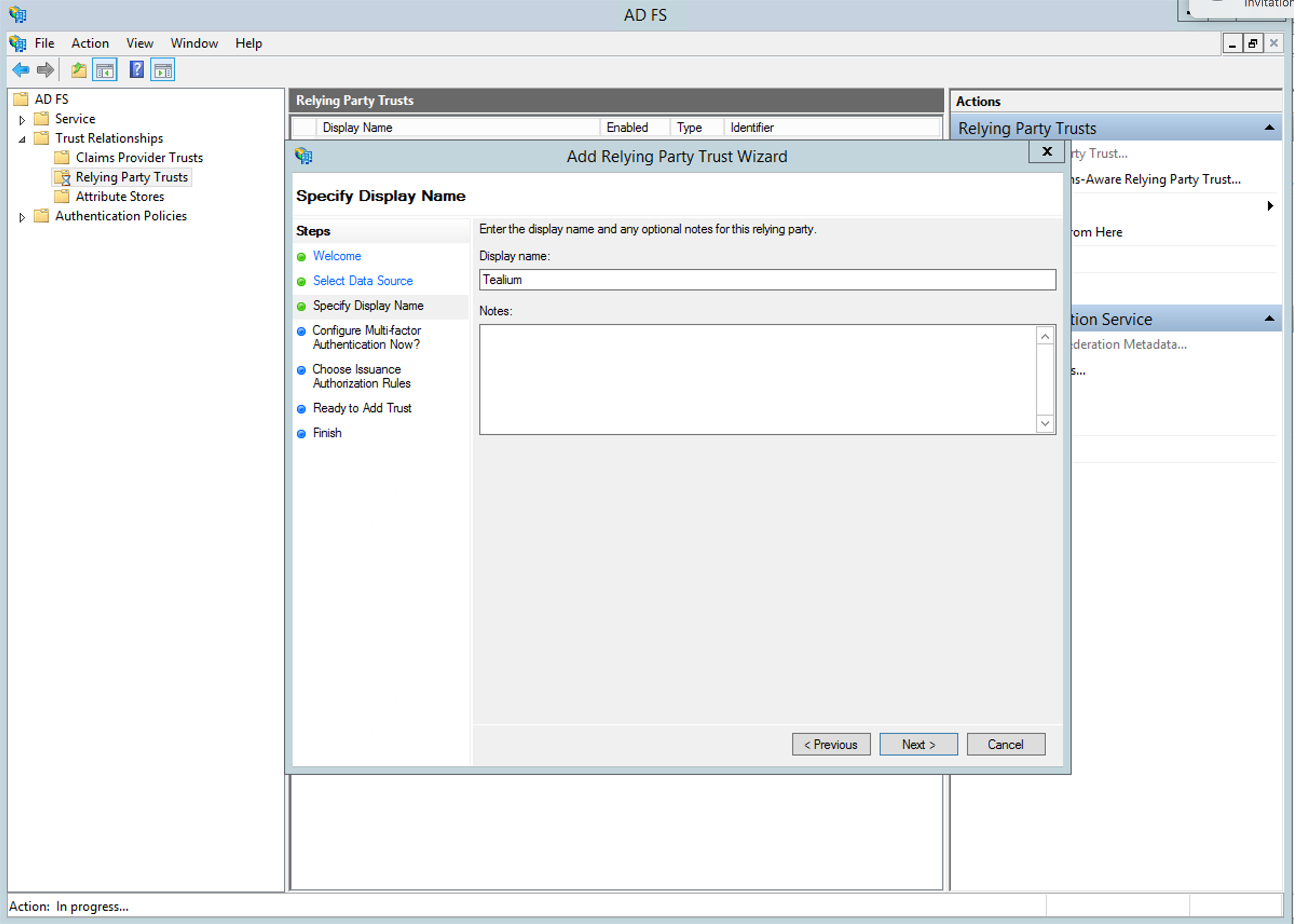

- Specify Display Nameステップで、接続の説明的な名前を入力します。例えば、

Tealium。

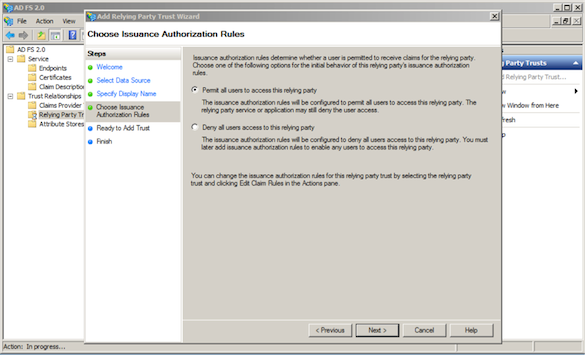

- Choose Issuance Authorization Rules画面で、Permit all users to access this relying partyを選択します。

- Nextをクリックして設定の概要を表示します。

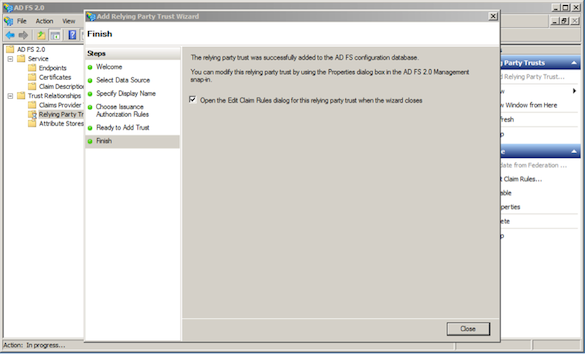

- Nextをクリックします。Finishステップで、Open the Edit Claim Rules dialog for this relying party trust when the wizard closesがチェックされていることを確認します。

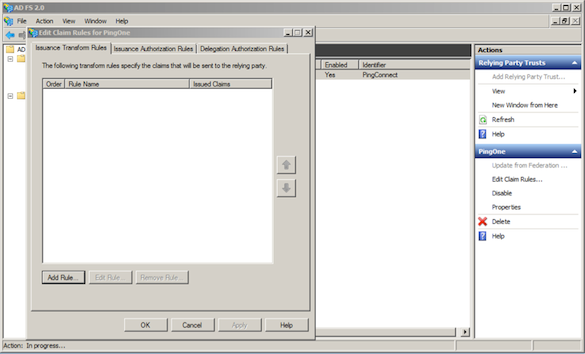

- セットアップウィザードを閉じると、Edit Claim Rules設定ウィンドウが開きます。Add Ruleをクリックします。

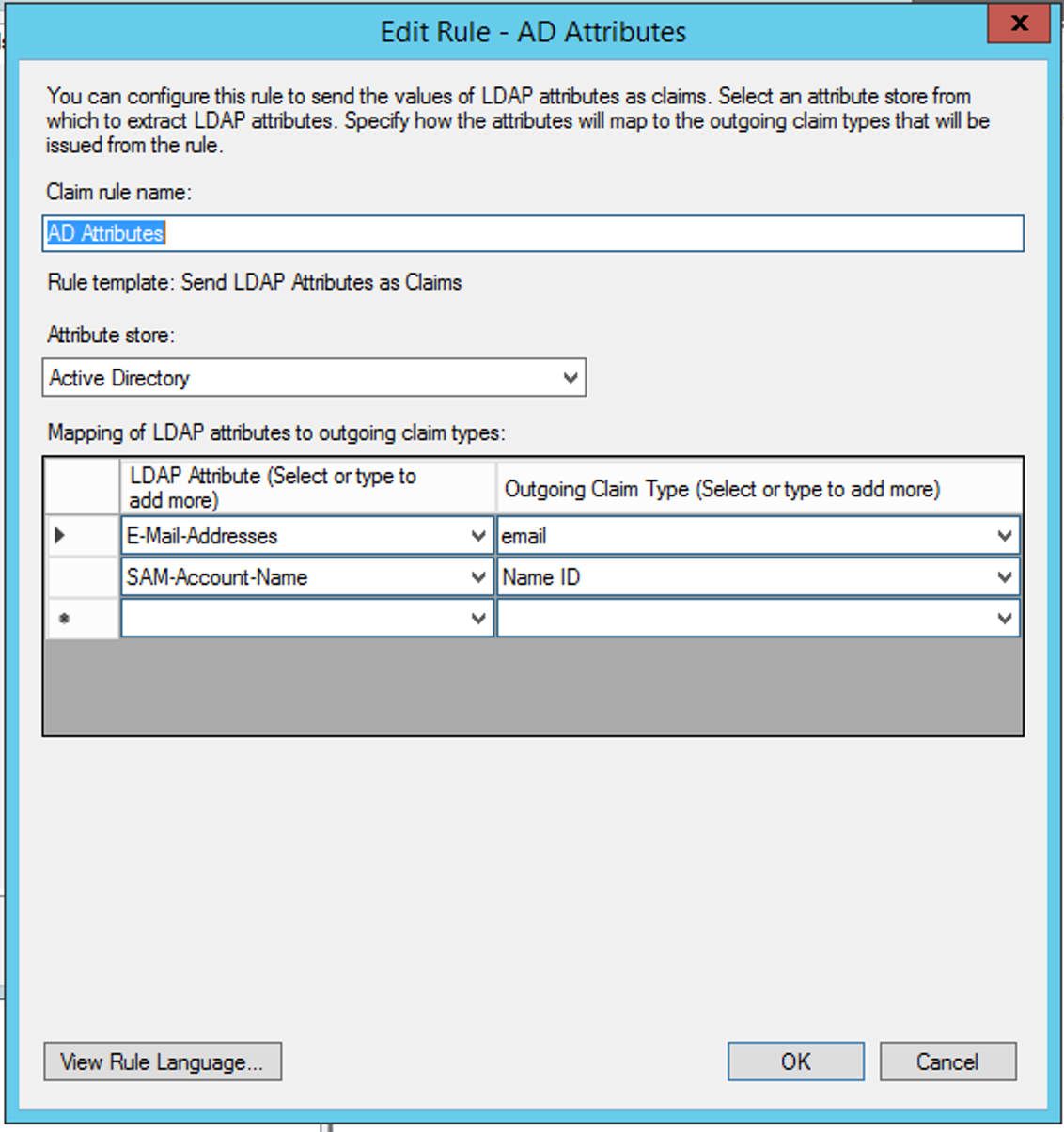

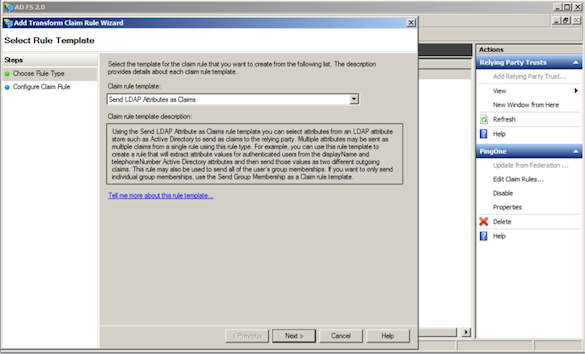

- Choose Rule Typeステップで、Send LDAP Attributes as Claimsクレームルールテンプレートを選択します。この設定では、アクティブディレクトリからのクレームのみが収集されます。Nextをクリックします。

- 以下の設定でConfigure Claim Ruleステップを進めます:

- OKをクリックします。

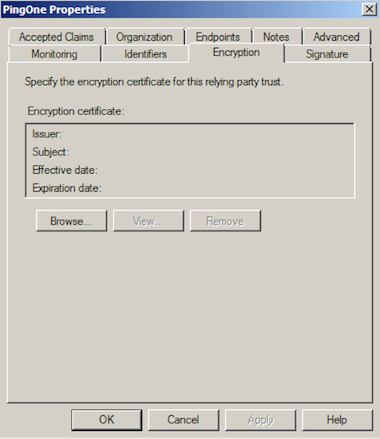

- クレームルールの設定が完了したら、Relying Party Trust画面に戻ります。作成したばかりの接続を右クリックして接続プロパティを表示します。

- Encryptionタブをクリックし、Removeをクリックして暗号化証明書をダウンロードします。

- ADFS連携サーバーのSAMLメタデータドキュメントをダウンロードします。このファイルを使用して、Tealium SSO設定を完了します。以下はメタデータURLの例です:

https://<yourservername>/FederationMetadata/2007-06/FederationMetadata.xml

最終更新日 :: 2024年May月15日