Tealiumアカウントのシングルサインオンの構成

この記事では、アカウントのシングルサインオン(SSO)を構成する方法について説明します。

要件

- アイデンティティプロバイダー: SAML 2.0のサポート

- Tealium: アカウント管理者およびユーザー管理者の権限

複数のTealiumアカウントにアクセスできる場合、SSOは主アカウントでのみ有効になります。

仕組み

SSOは、一つの認証システムを使用して複数のアプリケーションにアクセスする安全な方法です。Tealiumは、SSOを実装するためにSecurity Assertion Markup Language(SAML)2.0をサポートし、あなたのIdentity Provider(IdP)構成のサービスプロバイダー(SP)として機能します。TealiumのSSOでSAMLを使用すると、ユーザーのアカウントを信頼できるエンタープライズIdPの下で保護することができます。

サポートされているIdP

TealiumのSSOは、以下のIdPへの接続の構成手順をサポートしています:

- Amazon AWS

- ADFS(Active Directory)

- Azure

- Jumpcloud

- OneLogin

- Okta

Tealiumは、上記に記載されていないIdPプラットフォームへのSSO実装もサポートしています。ただし、他のプラットフォームからのIdP接続を構成するためには、追加のテストと構成時間が必要になる場合があります。他のIdPプラットフォームの実装に関する質問は、Tealiumサポートにお問い合わせください。

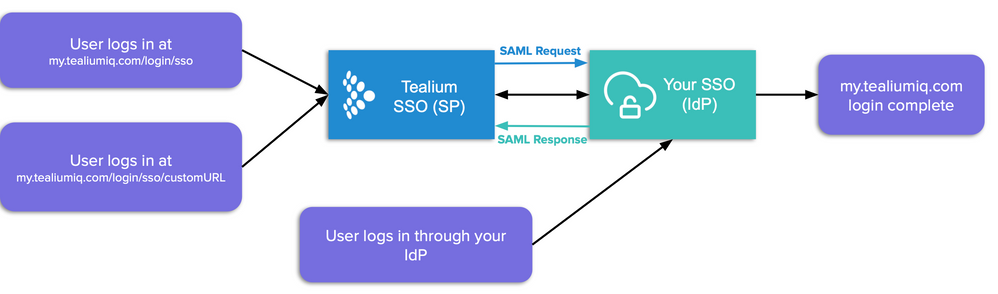

Tealium SSOのログインプロセス

Tealium SSOのログインプロセスは以下の手順に従います:

- 次のログインオプションのいずれかを使用して、Tealium SSOを介してTealiumアカウントにログインします:

- Tealium経由で

https://my.tealiumiq.com/login/sso - カスタムTealium URL、例えば

https://my.tealiumiq.com/login/sso/customURL - あなたのIdP経由

- Tealium経由で

my.tealiumiq.com経由でログインすると、Tealium SSO SPはあなたのIdP接続情報を検証し、SAMLリクエストをあなたのIdPに送信し、あなたをIdPのログインページにリダイレクトします。あなたのIdP経由でログインする場合、このステップはスキップされます。- あなたのIdPはSAMLレスポンスをTealium SSO SPに送信し、Tealium SSO SPはログイン情報を検証します。

- 新しいTealiumのログインセッションが作成されます。

SSOの構成と管理

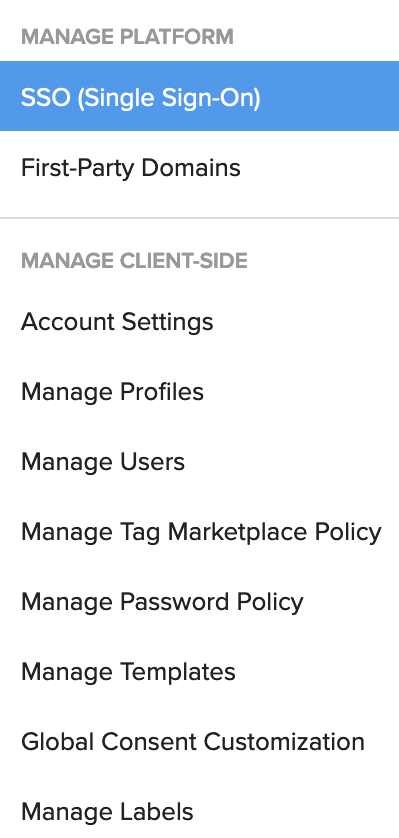

Tealium SSOの構成と管理を行うには:

**管理メニュー > SSO(シングルサインオン)**に移動します。

IdPへの接続を確立し、認証をオンにすると、Tealium SSOはクライアントサイドとサーバーサイドの製品全体で有効になります。

Tealium SSOを4つのステップで構成します:

ステップ1:IdPの構成

ステップ2:IdPへの接続

ステップ3:SSOのテスト

ステップ4:SSOの有効化

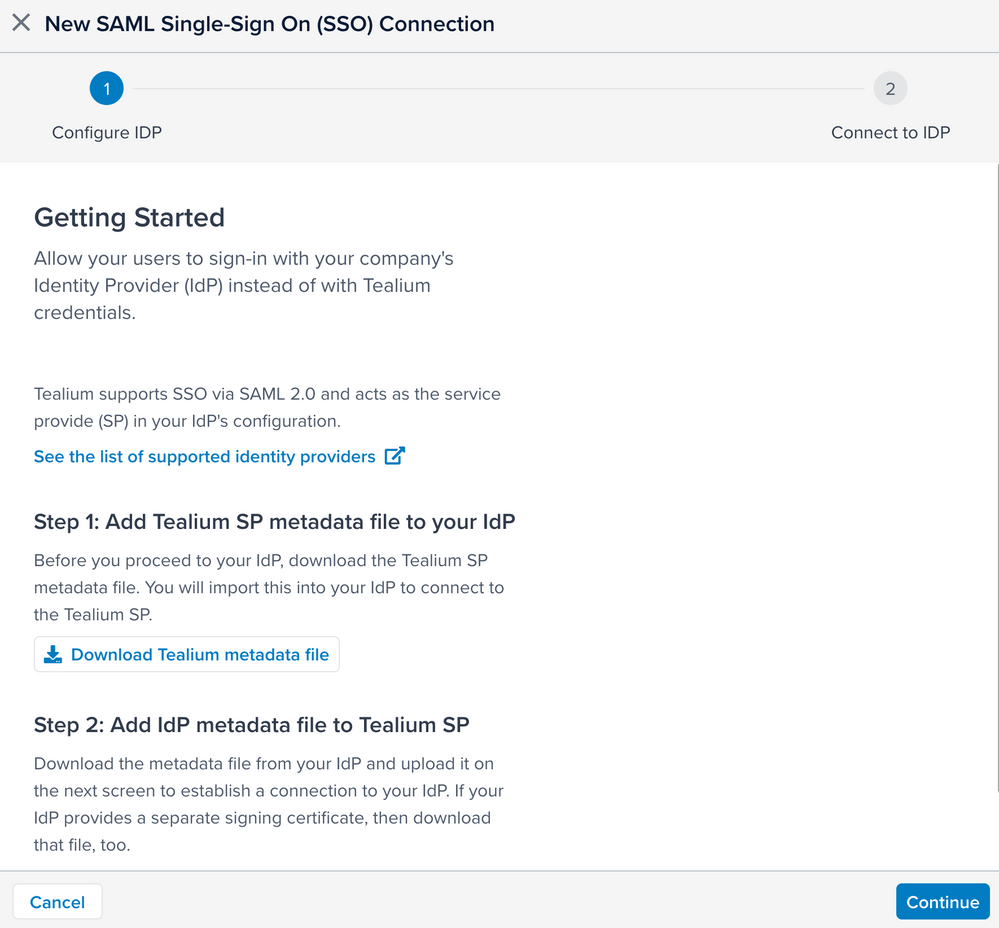

ステップ1:IdPの構成

以下の手順を完了して、新しいSAML SSO接続を作成します:

- **管理メニュー > SSO(シングルサインオン)**に移動します。

- 新しいSAMLシングルサインオン(SSO)接続 > IdPの構成画面で、Tealiumのメタデータファイルをコンピュータにダウンロードし、このファイルをあなたのIdPにインポートします。

- あなたのIdPで新しいTealiumアプリケーションを作成し、あなたのIdPのメタデータファイルをダウンロードします。各IdPは、新しいSSO接続を作成するためのメタデータファイルにアクセスしてダウンロードするための異なる構成を必要とします。

具体的なIdPの手順については、IdP構成手順を参照してください。

あなたのIdPから以下の情報を確認してください:- SAMLメタデータファイル

- あなたのIdPアカウントの管理者のメールアドレス

- (オプション)SAML 2.0署名証明書。あなたの署名証明書はメタデータファイルの一部である可能性があります。

- IdPを構成し、新しいSSO接続に必要な情報を収集した後、Tealiumの新しいSAMLシングルサインオン(SSO)接続ウィザードで続行をクリックします。

IdPの手順

以下の表は、Tealium SSOと連携するためのIdPの構成方法をリストしています:

| IdP | カスタム構成情報 |

|---|---|

| Amazon AWS | Amazon AWSのドキュメンテーションの指示に従って、メタデータファイルをダウンロードしてTealiumにアップロードします。 |

| ADFS | ADFS(Active Directory)IdPとのSSO構成の指示に従って、メタデータファイルをダウンロードしてTealiumにアップロードします。 |

| Azure | Azure IdPとのSSO構成の手順を完了して、Azureアカウントからメタデータファイルをダウンロードします。詳細については、Azureのドキュメンテーションを参照してください。 |

| Jumpcloud | Jumpcloudのドキュメンテーションの指示に従って、メタデータファイルをダウンロードしてTealiumにアップロードします。あなたの構成では、以下の値が構成されていることを確認してください:

|

| OneLogin | OneLoginのドキュメンテーションの指示に従って、メタデータファイルをダウンロードしてTealiumにアップロードします。 あなたの構成では、以下の値が構成されていることを確認してください:

|

| Okta | Okta IdPとのSSO構成の手順を完了して、メタデータファイルをダウンロードしてTealiumにアップロードします。詳細については、Oktaのドキュメンテーションを参照してください。 |

Federation ID

デフォルトでは、Tealiumはユーザーのメールアドレスを使用してログイン時にユーザーを識別します。Federation IDは、代替のユーザー識別子を許可します。

- Federation IDはSAML NameIDプロパティにマッピングされます。

- Federation IDがTealiumのユーザーに割り当てられていない場合、システムはデフォルトでEmail属性にマッチングします。詳細については、ユーザーの編集を参照してください。

- あなたのSAML構成では、Email属性のマッピングが依然として必要です。

あなたのアカウントでFederation IDを有効にするには、Tealiumサポートにお問い合わせください。

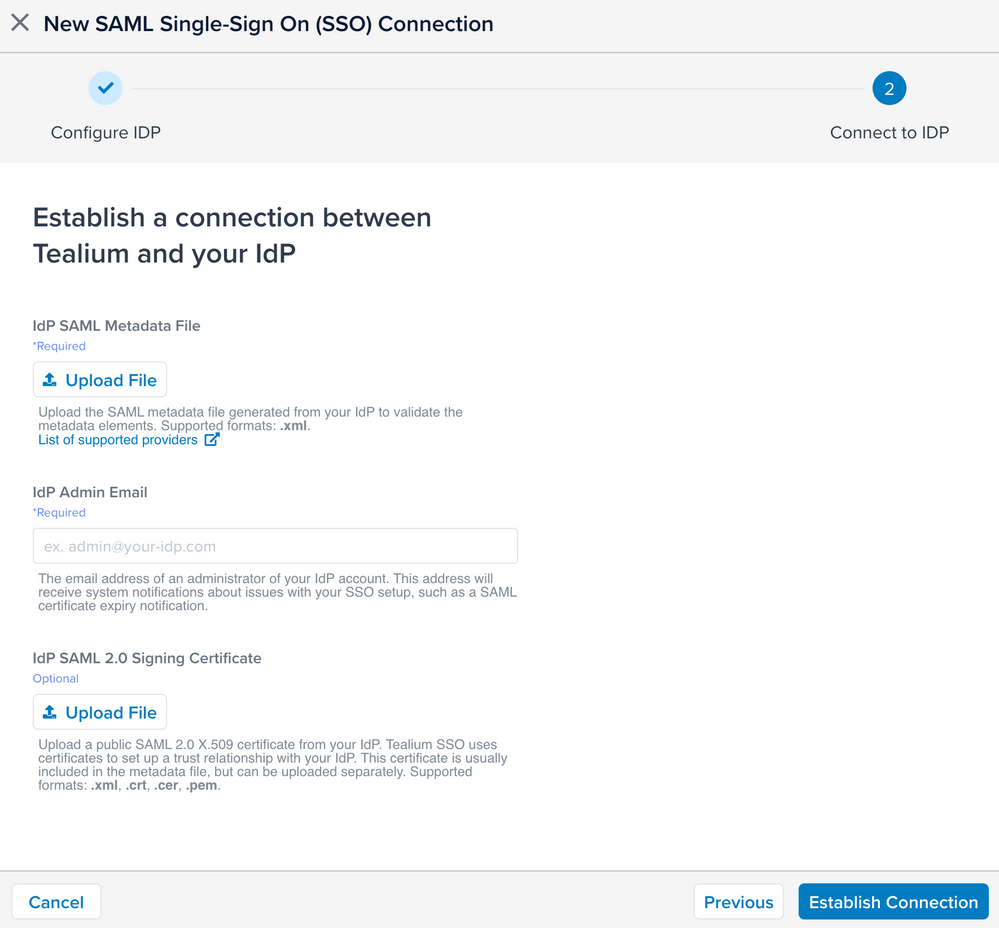

ステップ2:IdPへの接続

以下の手順を完了して、あなたのIdPに接続します:

- IdPへの接続画面で、あなたのIdPからダウンロードしたSAMLメタデータファイルをアップロードします。接続が確立されると、Identity ProviderフィールドはあなたのIdPの名前で自動的に入力されます。

ステップ3:SP-initiated SSOをテストする

IdPに接続した後、SSOはテスト認証モードに構成されます。テストモードでは、アカウント内のユーザーがTealium-initiatedログインとSP-initiatedログインのどちらを選択するかを選べます。このモードを使用して、認証モードを切り替える前にSP-initiatedログインを検証します。テストが成功するためには、次のURLを使用してログインすることを確認してください:my.tealiumiq.com/login/sso。

IdPへの接続をテストするには、証明書詳細の下のテストURLをコピーしてブラウザに貼り付けます。

ステップ4:SP-initiated SSOを有効にする

ユーザーのSP-initiatedログイン体験に満足したら、以下の手順を完了してSP-initiated SSOを有効にします。

- SSOを管理画面から、認証モードをオンに切り替えます。認証モードをオンに切り替えると、アカウント内のすべてのユーザーがSP-initiatedログインを通じて認証を行い、すべてのユーザーのTealium提供のログイン資格情報がリセットされます。

- 確認ダイアログが表示されます。新しいSSOログイン手順を有効にする前に、SSO認証フローをテストし、アカウント内のユーザーに新しいSSOログイン手順について通知を提供することを確認します。ステートメントを確認した後、SSOを有効にするをクリックします。

- 保存をクリックします。

認証モードをテストからオンに切り替えると、SSO認証が有効になり、Tealiumログインが無効になります。Tealiumログインを再度有効にするには、認証モードをテストに戻します。

Tealium SSOがオンになると、Tealiumはユーザーのパスワードを管理しなくなります。Tealium内からユーザーを追加したり、権限を管理したりすることはできますが、パスワードや認証に関連する機能(例えば、多要素認証)はTealiumインターフェースを通じては利用できなくなります。ユーザーは企業のシステムを通じて認証し、カスタムSSO URLを使用してTealiumアカウントにアクセスします。

最終更新日 :: 2025年November月7日