Webhook認証

この記事では、HTTPベースのWebhookコネクターの異なる認証方法を構成する方法について説明します。

BasicAuth

BasicAuth Webhookは、HTTPヘッダーフィールド Authorization を使用した基本的なHTTP認証を使用する統合に使用します。認証情報は {username}:{password} のBase64エンコードされた文字列として渡されます。

BasicAuth認証のための以下の構成を使用してください:

| 構成 | 説明 |

|---|---|

| 名前 | (必須) Webhookの説明的なタイトル。 |

| BasicAuth ユーザー名 | Webhook認証のためのユーザー名。 |

| BasicAuth パスワード | Webhook認証のためのパスワード。 |

OAuth2 (3-legged)

OAuth2 3-legged Webhookは、ユーザー同意の認証フローが必要な統合に使用します。この方法はユーザーをプロバイダーの同意ページにリダイレクトし、認証コードを取得し、それをアクセストークンと交換します。その後、Webhookはそのトークンを使用してユーザーの代わりにリクエストを認証します。

OAuth2メソッドはサーバーサイドアプリケーションのみをサポートします。

OAuth 2.0サービスにWebアプリケーションを登録し、リダイレクトURL https://my.tealiumiq.com/oauth/webhook/callback.html を許可するように構成する必要があります。

OAuth2 (3-legged)認証のための以下の構成を使用してください:

| 構成 | 説明 |

|---|---|

| 名前 | (必須) Webhookの説明的なタイトル。 |

| クライアントID | (必須) OAuthサービスから割り当てられたアプリケーションのクライアント識別子。 |

| クライアントシークレット | (必須) アプリケーションに割り当てられたクライアントシークレット。 |

| スコープ | アプリケーションへのアクセスに要求する許可のタイプ。 |

| 認証URL | (必須) ユーザーを認証後にリダイレクトするURL。 |

| 認証URLクエリパラメータ | 認証URLのための一つ以上の名前-値ペアを入力します。複数のペアをアンパサンド (&) を使用して区切ります。アンパサンド (&) を先頭に使用しないでください。正しい例: access_type=offline&prompt=consent 誤った例: &access_type=offline&prompt=consent |

| アクセストークンURL | (必須) リフレッシュトークンを取得するためのトークンURL。 |

| 認証トークンの位置 | 認証トークンを配置する場所を指定します。 |

| 認証ヘッダープレフィックス | デフォルト値は Bearer です。新しい値を指定して上書きします(一部のOAuth2サービスで必要)。 |

OAuth2 (2-legged)

OAuth2 2-legged Webhookは、ユーザーの関与なしにサーバー間認証に依存する統合に使用します。この方法はクライアント認証情報(クライアントIDとシークレット)をプロバイダーから直接アクセストークンと交換します。その後、Webhookはそのトークンを使用してシステムへのリクエストを認証します。

OAuth2 (2-legged)認証のための以下の構成を使用してください:

| 構成 | 説明 |

|---|---|

| 名前 | (必須) Webhookの説明的なタイトルを入力してください。 |

| アクセストークンURL | (必須) アクセストークンを要求するAPIエンドポイントURLを入力してください。 |

| クライアントID | (必須) WebアプリケーションのクライアントIDを入力してください。 |

| クライアントシークレット | (必須) Webアプリケーションのクライアントシークレットを入力してください。 |

| ユーザー名 | ユーザー名を入力してください。パスワードグラントタイプを使用する場合はユーザー名が必要です。 |

| パスワード | パスワードを入力してください。パスワードグラントタイプを使用する場合はパスワードが必要です。 |

| クライアント認証ID | 認証ヘッダーとして送信するクライアントID。 |

| クライアント認証シークレット | 認証ヘッダーとして送信するクライアントシークレット。 |

| スコープ | 要求する権限の範囲を選択します(一部のOAuth2サービスで必要)。 |

| 追加の認証パラメータ | 追加の認証パラメータを追加します(一部のOAuth2サービスで必要)。複数のパラメータを & で区切ります。 |

| 認証URL | (必須) 認証コードを要求するAPIエンドポイントURL。 |

| 認証トークンの位置 | 認証トークンを配置する場所を指定します。 |

| 認証ヘッダープレフィックス | デフォルト値は Bearer です。新しい値を指定して上書きします(一部のOAuth2サービスで必要)。 |

| カスタムヘッダー | 認証コールに追加したいカスタムヘッダーのキー値ペアをコンマ区切りで指定します。例: 'header1:value1','header2:value2','header3:valuex,valuey'。 |

| カスタムボディ値 | カスタムボディ値をコンマ区切りで定義します。例: 'var1:value1','var2:value2','var3:varx,vary'。これらは ボディコンテンツタイプ フィールドで構成された形式に従ってボディに使用されます。 |

| ボディコンテンツタイプ | ボディコンテンツのタイプを指定します。 |

| 認証値の位置 | 認証値(クライアントID、クライアントシークレット、ユーザー名、パスワード、スコープ)の位置を指定します。 |

JWT

JWT Webhookは、署名されたJSON Web Tokenを使用して認証する統合に使用します。

JWT認証のための以下の構成を使用してください:

| 構成 | 説明 |

|---|---|

| 名前 | (必須) Webhookの説明的なタイトルを入力してください。 |

| JWTトークン | JSON Webトークンを入力してください。 |

OAuth2のアクセストークン

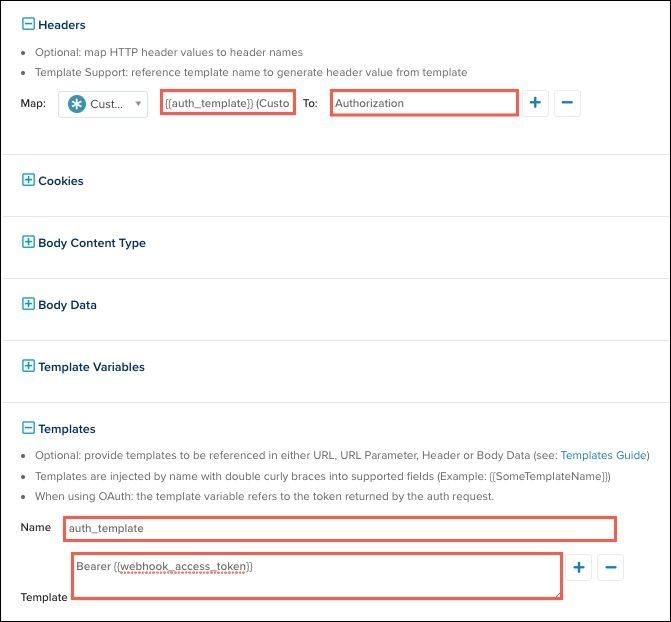

OAuth2を使用するWebhookリクエストは、リクエストでアクセストークンを提供する必要があります。OAuth2接続によって生成されたトークンは、コネクタによってテンプレート変数 {{webhook_access_token}} として提供され、各API間で異なる方法で渡されます。次の例では、ヘッダーとして Authorization: Bearer TOKEN_HERE として期待されます。

このヘッダーを生成してマッピングするための次の手順を使用してください:

- 次の例を使用して

auth_templateというテンプレートを作成します:

Bearer {{webhook_access_token}} - ヘッダーセクションでこのテンプレートを Authorization にマッピングします。

- 保存をクリックします。

- 変更を保存して公開します。

HTTPレスポンスクッキー

サーバー間でステートレスAPIと通信する環境では、クッキーベースのセッション管理は一般的に推奨されません。そのため、Webhookコネクタはクッキーベースのセッションを追跡せず、HTTPレスポンスの Set-Cookie ヘッダー値を効果的に無視します。

最終更新日 :: 2025年December月17日