BasicAuthとOAuth2

この記事では、BasicAuth、OAuth2(2-legged)、OAuth2(3-legged)認証、またはJWTを使用してWebhookコネクタを構成する方法について説明します。

BasicAuthの構成

このWebhookは、HTTPヘッダーフィールド Authorization を使用して基本的なHTTP認証をサポートしています。認証情報は {username}:{password} のBase64エンコードされた文字列として渡されます。

BasicAuth Webhook構成のための以下の構成を使用してください:

| 構成 | 説明 |

|---|---|

| 名前 | (必須) Webhookの説明的なタイトルを入力してください。 |

| BasicAuth ユーザー名 | Webhookの認証用ユーザー名を入力してください。 |

| BasicAuth パスワード | Webhookの認証用パスワードを入力してください。 |

OAuth2 (3-legged) の構成

WebhookのOAuth実装はサーバーサイドアプリケーションのみをサポートしています。

OAuth 2.0サービスにWebアプリケーションを登録することを忘れないでください。アプリケーションはリダイレクトURLを許可するように構成する必要があります:https://my.tealiumiq.com/oauth/webhook/callback.html

OAuth2 (3-legged) Webhook構成のための以下の構成を使用してください:

| 構成 | 説明 |

|---|---|

| 名前 | (必須) Webhookの説明的なタイトルを入力してください。 |

| クライアントID | (必須) OAuthサービスから割り当てられたアプリケーションのクライアント識別子を入力してください。 |

| クライアントシークレット | (必須) OAuthサービスから割り当てられたアプリケーションのクライアントシークレットを入力してください。 |

| スコープ | アプリケーションへのアクセス許可のタイプを選択してください。 |

| 認証URL | (必須) ユーザーを認証後にリダイレクトするURLを入力してください。 |

| 認証URLクエリパラメータ | 認証URLのための1つ以上の名前-値ペアを選択してください。複数のペアをアンパサンド (&) で区切ってください。アンパサンド (&) を先頭に使用しないでください。正しい例: access_type=offline&prompt=consent 誤った例: &access_type=offline&prompt=consent |

| アクセストークンURL | (必須) リフレッシュトークンを取得するためのトークンURLを入力してください。 |

| 認証トークンの位置 | 認証トークンを配置する場所を指定してください。 |

| 認証ヘッダープレフィックス | デフォルト値は Bearer です。新しい値を指定して上書きする(一部のOAuth2サービスで必要)。 |

OAuth2 (2-legged) の構成

TealiumのWebhook OAuth2コネクタは、OAuth2 Two-Legged認証を必要とするAPIに完全にカスタマイズされたデータをHTTPリクエストとして送信することを可能にします。これはクライアント認証情報とリソースオーナーパスワード認証情報の付与をサポートしています。

コネクタを追加した後、OAuth2 2-Legged Webhook構成のための以下の構成を使用してください:

| 構成 | 説明 |

|---|---|

| 名前 | (必須) Webhookの説明的なタイトルを入力してください。 |

| アクセストークンURL | (必須) アクセストークンを要求するAPIエンドポイントURLを入力してください。 |

| クライアントID | (必須) WebアプリケーションのクライアントIDを入力してください。 |

| クライアントシークレット | (必須) Webアプリケーションのクライアントシークレットを入力してください。 |

| ユーザー名 | パスワード付与タイプを使用する場合はユーザー名を入力してください。 |

| パスワード | パスワード付与タイプを使用する場合はパスワードを入力してください。 |

| クライアント認証ID | 認証ヘッダーとして送信するクライアントID。 |

| クライアント認証シークレット | 認証ヘッダーとして送信するクライアントシークレット。 |

| スコープ | 要求する権限の範囲を選択してください(一部のOAuth2サービスで必要)。 |

| 追加の認証パラメータ | 追加の認証パラメータを追加してください(一部のOAuth2サービスで必要)。複数のパラメータを & で区切ってください。 |

| 認証URL | (必須) 認証コードを要求するAPIエンドポイントURLを入力してください。 |

| 認証トークンの位置 | 認証トークンを配置する場所を指定してください。 |

| 認証ヘッダープレフィックス | デフォルト値は Bearer です。新しい値を指定して上書きする(一部のOAuth2サービスで必要)。 |

| カスタムヘッダー | 認証コールに追加したいカスタムヘッダーのカンマ区切りのキー値ペアを指定してください。例:'header1:value1','header2:value2','header3:valuex,valuey'。 |

| カスタムボディ値 | カンマ区切りのキー値ペアを定義してください。例:'var1:value1','var2:value2','var3:varx,vary'。これらは Body Content Type フィールドで構成された形式に従ってボディに使用されます。 |

| ボディコンテンツタイプ | ボディコンテンツのタイプを指定してください。 |

| 認証値の位置 | 認証値(クライアントID、クライアントシークレット、ユーザー名、パスワード、スコープ)の位置を指定してください。 |

JWTの構成

このWebhookは、JSON Web Token(JWT)を使用した認証をサポートしています。

Webhook (JWT)構成のための以下の構成を使用してください:

| 構成 | 説明 |

|---|---|

| 名前 | (必須) Webhookの説明的なタイトルを入力してください。 |

| JWTトークン | JSON Webトークンを入力してください。 |

OAuth2のアクセストークン

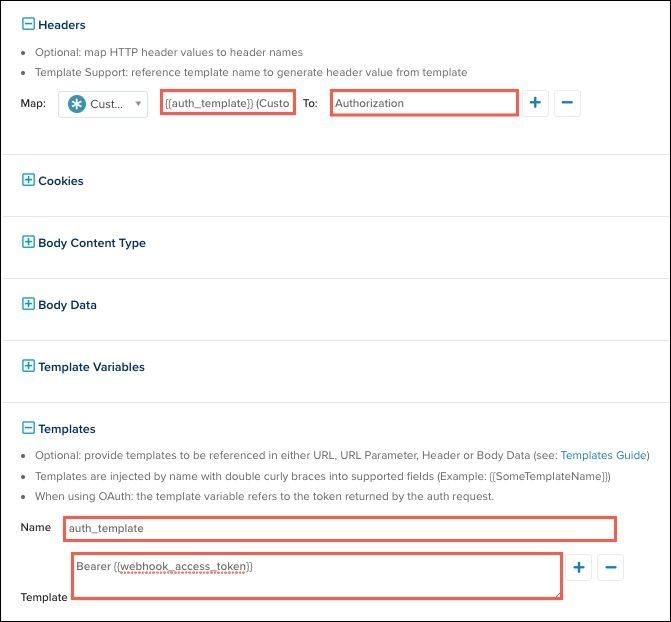

Webhook OAuth2を使用するリクエストは、リクエストでアクセストークンを提供する必要があります。OAuth2接続によって生成されたトークンは、コネクタによってテンプレート変数 {{webhook_access_token}} として提供され、各API間で異なる方法で渡されます。次の例では、Authorization: Bearer TOKEN_HERE “Authorization” ヘッダーで期待されます。

このヘッダーを生成してマッピングするための以下の手順を使用してください:

- 次の例を使用して

auth_templateというテンプレートを作成します:

Bearer {{webhook_access_token}} - ヘッダーセクションで、このテンプレートを Authorization にマッピングします。

- Save をクリックします。

- 変更を保存して公開します。

すべてのWebhookアクションのアクションパラメータ

すべてのWebhookアクションに利用可能な以下のパラメータがあります。

| パラメータ | 説明 |

|---|---|

| メソッド | 必須* 次のメソッドをサポートします: * GET * POST * PUT * DELETE * PATCH |

| URL* | (必須) リクエストを送信するURLを提供してください。 |

| URLパラメータ* | Map ドロップダウンリストから値を送信したい属性を選択します。To フィールドにURLパラメータの名前を入力します。 |

| ヘッダー* | Webhook (BasicAuth)の場合はオプション、Webhook OAuth2の場合は必須です。Map ドロップダウンリストから値を送信したい属性を選択します。To フィールドにヘッダー名を入力します。 |

| クッキー* | Map ドロップダウンリストから値を送信したい属性を選択します。To フィールドにクッキー名を入力します。 |

| ボディコンテンツタイプ | Content-Type ヘッダーを指定します。すべてのタイプはUTF-8文字セットを使用します。GETメソッドの場合はこの構成を無視します。 |

| ボディデータ* | Send Customized Data via HTTP Request アクションのみサポートします。GETメソッドの場合はこの構成を無視します。ボディコンテンツタイプが application/x-www-form-urlencoded の場合は名前/値ペアを提供します。より複雑なペイロードの場合はテンプレート名を提供します。 |

| バッチングオプション* | レコード数の最大値は10から10,000までです。Time To Liveは5分から60分までです。 |

| テンプレート変数 | 詳細については、コネクターテンプレート変数を参照してください。 |

| テンプレート | 詳細については、コネクタテンプレートについてを参照してください。各テンプレートには一意の名前が必要です。サポートされている任意のフィールドにテンプレートを注入するには、その名前を二重中括弧で囲んで参照します。テンプレートはURL、URLパラメータ、ヘッダー、クッキー、またはボディデータフィールドに注入できます。 |

| バッチングオプション | レコード数の最大値は10から10,000までです。Time To Liveは5分から60分までです。 |

* カスタムテンプレートからフィールド値を入力する場合、その名前を二重中括弧で囲んで参照します。たとえば、テンプレートが some-template という名前の場合、その内容はフィールドに {{some-template}} として注入されます。

最終更新日 :: 2025年December月3日